RANSOMWARE: PASOS NECESARIOS PARA EVITARLO

¡Muy buenas a todos y bienvenidos a un nuevo post!

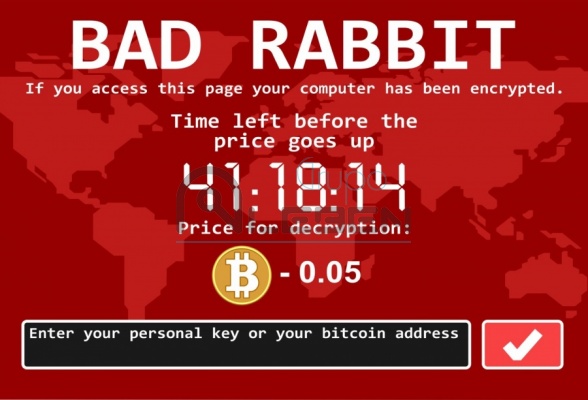

Hoy vamos a mostraros una serie de pasos a seguir que os ayudarán a no ser víctimas de un secuestro de vuestros archivos, más conocido como Ransomware.

Entre los riesgos tecnológicos más candentes en nuestros días, destaca la virulencia e impacto económico que están demostrando los ataques de ransomware. No extraña que se esté generando en torno a esta forma de extorsión cibernética toda una industria milmillonaria que causa efectos devastadores en las organizaciones, e incluso en personas concretas, en todo el mundo.

Los piratas que están detrás de esta modalidad comienzan a operar como si se tratara de una organización económica y ofrecen incluso "ransomware como servicio"; es decir, proporcionan código infectado sin coste, hasta que se logre monetizar el ataque. Esto facilita la ejecución y obtención de beneficios claramente y abre la puerta a la llegada de francotiradores con la intención de hacer fortuna de la desgracia ajena.

El enfoque tradicional de la seguridad cibernética ha sido implementar cada vez más tecnología para protegerse contra la evolución de las amenazas. Esto ha llevado a la expansión descontrolada de la tecnología, creando una pesadilla en forma de silos de seguridad, auténticos depósitos ineficaces de recursos de defensa sin utilizar, y que hay que gestionar.

Y aquí llega otra derivada, no existe suficiente personal cualificado en ciberseguridad para cubrir la demanda del mercado. Lo recordaba recientemente un portal británico en el Reino Unido y es una realidad; vivimos en la escasez de habilidades de seguridad a nivel mundial, con tres vacantes para cada solicitante.

Pero se puede comenzar a dar pasos hacia un horizonte más seguro, con la ayuda adecuada y siguiendo unos sencillos pasos:

PASO 1: Entrenar la seguridad

Sí, se puede. Aunque la tecnología juega un papel importante, la mayoría de los ataques de malware y ransomware requieren la participación humana, para hacer clic en un enlace web malicioso, abrir un archivo adjunto de correo electrónico o instalar una nueva aplicación. En general, se debe a una falta de comprensión de los riesgos de seguridad. El phishing es una técnica de ingeniería social que abre la puerta de entrada a los piratas, engañando de manera efectiva a los usuarios para que descarguen código infectado o para abrir la red de la organización al ciberataque.

PASO 2: Gestión de la vulnerabilidad

La mayoría de las infecciones de malware, incluido el ransomware, comprometen nuestros sistemas debido a vulnerabilidades en los sistemas operativos y las aplicaciones. Con demasiada frecuencia, estas vulnerabilidades permanecen sin parches, durante meses o incluso años, permitiendo a los delincuentes explotar las mismas fallas una y otra vez. Una rápida respuesta en este aspecto puede evitar problemas presentes y futuros.

PASO 3: Protección web

Casi todo el ransomware llega a través de la web. Independientemente de si la infección inicial se produce vía correo electrónico o web infectado, el malware normalmente intentará comunicarse con un servidor remoto para descargar software adicional. En este campo, las soluciones de seguridad web pueden detectar actividad sospechosa, evitando la descarga del malware, incluso tras una infección inicial. Las soluciones de seguridad web más modernas emplean inteligencia avanzada de amenazas, para identificar dominios y servidores web maliciosos y evitar el malware.

PASO 4: Protección del último extremo

La infección por ransomware ocurre inevitablemente en un extremo de la red. Por lo general, un portátil, ordenador o servidor comprometido, primer escalón necesario para luego propagar el malware a toda la red. Las soluciones antimalware tradicionales resultan en gran medida ineficaces para hacer frente al malware más moderno, que cambia su código a una velocidad muy superior a la que alcanzan los proveedores de seguridad. Una opción más efectiva es proteger el extremo de la red, con medidas que detecten un comportamiento anómalo, como la sustitución de archivos o los cambios de registro.

PASO 5: Análisis de la seguridad

Los pasos 1 a 4 anteriores brinda ya una defensa eficaz contra el ransomware, y el malware en general. Sin embargo, no resulta práctico esperar que nuestros sistemas no sufran ningún ataque nuevo, por lo que es imperativo tener visibilidad total de la actividad que se registra en su entorno de red para identificar violaciones y reaccionar cuando ocurran. Esta visibilidad e identificación es proporcionada por una plataforma de Gestión de incidentes de seguridad y eventos (SIEM). Este software busca actividad sospechosa que pueda sugerir una violación y ofrece de un vistazo toda la actividad de la infraestructura, sea cual sea su origen y antigüedad, lo que sortea muchos de los problemas asociados a la expansión tecnológica, antes mencionados, e identifica los eventos de seguridad para que puedan ser resueltos rápidamente.

Si quiere que su empresa tenga la seguridad que se merece y estar tranquilo por las noches, GRUPO ALEBEN puede satisfacer estas necesidades de una manera eficiente y con unos costes al alcance de su empresa. Si está interesado o desea hacer una consulta, no dude en hacérnoslo saber mediante el correo electrónico indicado en nuestra página web o mediante el teléfono +34 925 11 83 36.

Un saludo de parte de GRUPO ALEBEN.

¡Hasta la próxima!

Añadir Nuevo Comentario